¿Sabías que muchas empresas están dispuestas a pagarte por encontrar errores en sus sistemas? No es broma, se llama Bug Bounty y es una de las formas más emocionantes de entrar en el mundo de la ciberseguridad. Si siempre quisiste sentirte como un hacker de película, pero sin meterte en problemas legales, esta es tu oportunidad.

Acompáñame en esta guía para entender qué es, cómo empezar y cómo evitar los típicos tropiezos que suelen tener los principiantes.

¿Qué es el Bug Bounty y por qué es tan importante?

En esencia, un programa de Bug Bounty (o programa de recompensas por errores) es una invitación abierta de una empresa para que encuentres vulnerabilidades en sus sistemas a cambio de recompensas. Estas recompensas pueden ir desde un agradecimiento público hasta sumas de dinero bastante interesantes. Es un concepto simple, pero con un impacto enorme.

Antes, la ciberseguridad se basaba principalmente en pruebas de penetración internas y auditorías de seguridad, procesos que eran costosos y a menudo no lo suficientemente amplios. Con el auge de las aplicaciones web y la dependencia de las empresas de la tecnología, se hizo evidente que una sola empresa no podía encontrar todos los errores por sí misma. Aquí es donde entra en juego la comunidad global de hackers éticos. El Bug Bounty democratiza la seguridad, permitiendo que miles de mentes curiosas y talentosas pongan a prueba los sistemas de una forma que un equipo interno simplemente no puede replicar.

Imagina que una empresa como Google o Apple anuncia: «Si encuentras una falla crítica en nuestro sistema, te daremos una recompensa». Es un win-win: la empresa fortalece su seguridad, y el hacker ético es compensado por su esfuerzo.

Cómo empezar en el mundo del Bug Bounty

Si te pica la curiosidad y quieres empezar en este mundo, ¡excelente! No necesitas ser un genio de la informática para comenzar, ni haber visto todas las temporadas de Mr. Robot. Aquí tienes una hoja de ruta sencilla para dar tus primeros pasos:

- Aprende lo básico de la web: El 90% de las vulnerabilidades se encuentran en aplicaciones web. Familiarízate con conceptos como HTML, CSS, JavaScript y, lo más importante, el protocolo HTTP/HTTPS. Entender cómo se comunican un navegador y un servidor es fundamental.

- Entiende las vulnerabilidades más comunes: No tienes que reinventar la rueda. Empieza por las vulnerabilidades más conocidas, como XSS (Cross-Site Scripting), CSRF (Cross-Site Request Forgery) e Inyección SQL. Hay muchísimos recursos online gratuitos que te ayudarán a entenderlas.

- Practica en entornos controlados: ¡No ataques sitios web sin permiso! Es totalmente ILEGAL. Utiliza plataformas diseñadas para la práctica como Hack The Box, TryHackMe o aplicaciones vulnerables como WebGoat.

- Elige tu primera plataforma: Una vez que te sientas un poco más seguro, regístrate en una plataforma de Bug Bounty como HackerOne o Bugcrowd. Estas plataformas actúan como intermediarios y tienen una lista de programas con reglas claras. Es la forma más segura y profesional de empezar.

Errores comunes que debes evitar

Muchos principiantes abandonan antes de su primer hallazgo porque cometen estos errores:

- Saltarse la lectura de las reglas del programa: Cada programa tiene un «alcance» (scope) y una lista de vulnerabilidades «fuera de alcance» (out of scope). No pierdas tiempo buscando errores que la empresa ya ha dicho que no recompensará. Leer las reglas es el paso más importante, saltarlas podría incluso meterte en problemas.

- Enviar reportes sin evidencia: Decir “creo que hay un error” no es suficiente. Un reporte de un bug debe ser claro, conciso y, sobre todo, reproducible. Debe incluir los pasos exactos que seguiste para encontrar la vulnerabilidad, capturas de pantalla o videos, y una prueba de concepto. Un reporte incompleto puede ser rechazado, incluso si el bug es válido.

- No uses herramientas automáticas sin entenderlas: Las herramientas de escaneo automático son útiles, pero no pienses que harán todo el trabajo por ti. A menudo generan «falsos positivos» y no encuentran la lógica de negocio detrás de un error. Entiende la vulnerabilidad antes de intentar explotarla.

- Buscar la vulnerabilidad más complicada. Empieza por lo simple, como configuraciones erróneas o validaciones básicas.

- Desmotivarse rápido. La mayoría de tus intentos no serán recompensados al principio. La persistencia es clave.

Las mejores prácticas para el éxito

Convertirte en un cazador de bugs exitoso no es solo cuestión de suerte. Requiere paciencia, ética y una buena estrategia. Aquí tienes algunos consejos clave:

- Sé ético y transparente: Nunca divulgues información sobre un bug antes de que la empresa lo haya solucionado y respeta los límites: no ataques sistemas fuera del alcance definido. La confianza es la base de esta industria.

- Enfócate en un solo objetivo: En lugar de saltar de programa en programa, elige uno, léete las reglas a fondo y profundiza en él. A menudo, las vulnerabilidades más interesantes se encuentran en los rincones menos explorados.

- Especialízate: Si te das cuenta de que eres bueno encontrando un tipo específico de vulnerabilidad (por ejemplo, errores de lógica de negocio o en la gestión de tokens), enfócate en eso. Con el tiempo, te convertirás en un experto en tu nicho.

- La comunicación es clave: Si tienes dudas sobre un programa, pregunta al equipo de seguridad de la empresa. Una buena relación con el equipo de seguridad puede llevar a futuras recompensas.

- Colabora con la comunidad. Muchos hunters comparten sus write-ups (reportes públicos) y son oro para aprender.

Conclusión:

El Bug Bounty no es solo para hackers legendarios. Es una puerta de entrada accesible para cualquier persona curiosa y con ganas de aprender. Te permite desarrollar habilidades, mejorar la seguridad de la web y, de paso, ganar algo de dinero. Pero es mucho más que eso: es un desafío mental constante, una comunidad global de aprendizaje y una forma de contribuir a que internet sea un lugar más seguro.

Empieza pequeño, ten paciencia y no te frustres si los primeros días no descubres nada. Cada intento es aprendizaje. Si eres curioso, persistente y te encanta resolver problemas, este viaje de cazador digital puede ser justo lo que necesitas. Sigue las mejores prácticas, evita los errores comunes y tarde o temprano llegará tu primer hallazgo… y tu primera recompensa. ¡Ahora, a cazar!

Artículos relacionados

Cómo crear tu primer corto con IA (sin saber editar)

¿Alguna vez has soñado con dirigir una película pero te detiene el no saber usar programas complejos de edición o no tener una cámara profesional? El talento creativo no debería verse limitado por barreras técnicas o el dominio de herramientas complejas....

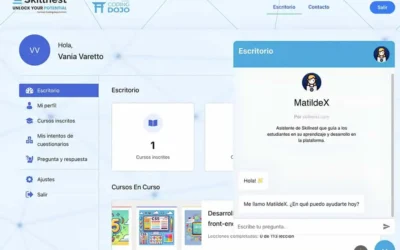

Edtech chilena Skillnest lanza MatildeX, un tutor con IA para preparar la PAES — Tekios

Miércoles 21 de enero, 2026 ¿Tus alumnos usan la IA como atajo o como tutor? Descubre cómo MatildeX transforma el uso de la inteligencia artificial en el aula para que los estudiantes desarrollen pensamiento crítico en lugar de solo buscar la respuesta...

Cómo utilizar Gemini para analizar tablas en Google Sheets

En la era del Big Data, no necesitas ser un experto en programación o un gurú de las matemáticas para entender qué dicen tus números. La llegada de Gemini a Google Sheets ha cambiado las reglas del juego, permitiendo que cualquier persona, sin importar su nivel de...