En un mundo cada vez más interconectado, la seguridad digital ya no es exclusiva del ámbito empresarial o gubernamental. Hoy, cualquier dispositivo conectado puede ser una puerta de entrada para ciberataques. Desde smartphones hasta refrigeradores inteligentes, la revolución del Internet de las Cosas (IoT) nos ofrece innumerables comodidades, pero también nos expone a riesgos que, en muchas ocasiones, pasan desapercibidos. En este artículo, exploraremos las vulnerabilidades de los dispositivos cotidianos, cómo se explotan y qué medidas podemos tomar para protegernos.

1. La revolución del Internet de las Cosas: ¿Un avance o un riesgo?

El auge del IoT ha transformado la manera en que interactuamos con el mundo. Con cada dispositivo que se conecta a la red, se incrementa la superficie de ataque para los ciberdelincuentes. Desde asistentes virtuales hasta cámaras de seguridad, cada aparato inteligente añade una nueva capa de complejidad en la gestión de la seguridad digital. Aunque el IoT ofrece beneficios como la automatización del hogar y la optimización de procesos industriales, también abre la puerta a riesgos sin precedentes. La falta de protocolos de seguridad robustos en muchos de estos dispositivos permite a atacantes explotar vulnerabilidades para acceder a información sensible o tomar control remoto de sistemas críticos.

2. Dispositivos vulnerables en el día a día

Smartphones y tablets

Estos dispositivos son el centro de nuestras vidas digitales. Almacenan datos personales, bancarios y de comunicación, y son el objetivo preferido de ataques de malware y phishing. La instalación de aplicaciones de fuentes no confiables o la conexión a redes Wi-Fi inseguras pueden comprometer seriamente la seguridad del usuario.

Televisores y electrodomésticos inteligentes

La integración de funciones inteligentes en aparatos cotidianos, como televisores y refrigeradores, ha mejorado la experiencia del usuario, pero a costa de introducir puntos vulnerables. Muchos de estos dispositivos no cuentan con actualizaciones de seguridad regulares, lo que los convierte en blancos fáciles para ataques de botnets, que pueden utilizarse para lanzar ataques distribuidos de denegación de servicio (DDoS).

Dispositivos wearables

Desde relojes inteligentes hasta bandas de fitness, estos dispositivos recogen datos biométricos y de salud. Aunque proporcionan información valiosa para el monitoreo personal, su limitada capacidad de procesamiento y almacenamiento de memoria encripta a menudo la seguridad, dejando expuestos datos sensibles ante posibles interceptaciones.

3. Técnicas de ataque: Cómo se vulneran los dispositivos

Los ciberdelincuentes utilizan una variedad de técnicas para explotar las debilidades de los dispositivos cotidianos. Entre las más comunes se encuentran:

- Phishing y spear phishing: Mediante correos electrónicos o mensajes falsos, los atacantes logran engañar a los usuarios para que revelen información confidencial o descarguen software malicioso.

- Ataques de fuerza bruta y diccionario: Especialmente efectivos en dispositivos con contraseñas predeterminadas o débiles, estos métodos permiten a los atacantes acceder a sistemas protegidos.

- Explotación de firmware: Muchos dispositivos dependen de firmware que no se actualiza periódicamente, lo que posibilita la explotación de vulnerabilidades ya conocidas.

- Ataques Man-in-the-Middle (MitM): Estos interceptan la comunicación entre el dispositivo y el servidor, permitiendo la captura y manipulación de datos en tiempo real.

Cada técnica de ataque tiene su propia complejidad, pero lo común es la falta de medidas preventivas adecuadas por parte de fabricantes y usuarios.

Desde smartphones hasta refrigeradores inteligentes, la revolución del Internet de las Cosas (IoT) nos ofrece innumerables comodidades, pero también nos expone a riesgos que, en muchas ocasiones, pasan desapercibidos.

4. Impacto de las vulnerabilidades en la vida diaria

Las consecuencias de un ataque a dispositivos cotidianos pueden variar desde el robo de información personal hasta la alteración del funcionamiento de sistemas críticos en hogares y empresas. Entre los impactos más relevantes se destacan:

- Privacidad comprometida: El acceso no autorizado a dispositivos personales puede dar lugar a la exposición de datos sensibles, como contraseñas, números de tarjetas de crédito y registros de comunicaciones.

- Pérdida financiera: Los ataques dirigidos a dispositivos móviles y terminales de pago pueden resultar en transacciones fraudulentas y pérdidas económicas significativas para individuos y organizaciones.

- Interrupción de servicios: En el ámbito doméstico, un ataque puede interrumpir la operatividad de sistemas inteligentes (como la seguridad del hogar), mientras que a nivel empresarial puede paralizar operaciones esenciales.

- Manipulación de infraestructuras críticas: Los dispositivos conectados en sectores como la salud, el transporte y la energía son especialmente vulnerables, y un ataque a gran escala podría tener consecuencias catastróficas.

La magnitud de estos riesgos subraya la importancia de adoptar una postura proactiva en materia de ciberseguridad, tanto a nivel individual como organizacional.

5. Buenas prácticas y medidas de protección

Frente a un entorno digital cada vez más hostil, es fundamental adoptar estrategias de defensa que minimicen el riesgo de ataques. Algunas de las mejores prácticas incluyen:

- Actualizaciones constantes: Mantener el firmware y las aplicaciones actualizadas es crucial para cerrar brechas de seguridad conocidas.

- Contraseñas fuertes y autenticación multifactor: Evitar contraseñas simples y predeterminadas, y optar por métodos de autenticación que añadan una capa adicional de protección.

- Segmentación de redes: Dividir la red doméstica o empresarial en segmentos permite aislar dispositivos críticos, limitando el alcance de un posible ataque.

- Educación continua: Conocer las últimas tendencias y técnicas de ataque es esencial para anticiparse a nuevas amenazas. La formación en ciberseguridad no es un lujo, sino una necesidad.

- Uso de software de seguridad: Implementar soluciones de antivirus y firewalls actualizados contribuye a detectar y bloquear actividades sospechosas antes de que causen daño.

6. El futuro de la ciberseguridad en dispositivos cotidianos

A medida que la tecnología avanza, también lo hacen las estrategias de los atacantes. El panorama de la ciberseguridad se encuentra en constante evolución, y es imperativo que tanto fabricantes como usuarios se adapten a estos cambios. En el futuro, veremos una mayor integración de inteligencia artificial y machine learning en la detección y prevención de amenazas, lo que podría revolucionar la forma en que protegemos nuestros dispositivos. No obstante, mientras la tecnología avanza, la educación en ciberseguridad seguirá siendo la herramienta más poderosa para anticipar y contrarrestar los ataques.

La adopción de medidas proactivas y la inversión en formación especializada serán claves para salvaguardar la integridad de nuestros entornos digitales. En este contexto, es vital que los profesionales de TI y los entusiastas de la tecnología se mantengan actualizados y capacitados para enfrentar los desafíos del mañana.

Conclusión: Toma el control de tu seguridad digital

La interconexión de dispositivos cotidianos ha traído consigo innumerables beneficios, pero también ha ampliado el horizonte de riesgos en el mundo digital. La seguridad no es algo que se pueda tomar a la ligera; requiere atención, conocimiento y una actitud proactiva para proteger nuestros datos y nuestra privacidad. La realidad es que cada dispositivo conectado es un potencial objetivo, y estar informado es el primer paso para defenderse.

¡No esperes a ser víctima de un ataque! Si deseas profundizar en el mundo de la ciberseguridad y aprender las técnicas más avanzadas para protegerte en el entorno digital, te invitamos a inscribirte en nuestro Bootcamp de Ciberseguridad. En este programa intensivo, te brindaremos las herramientas y conocimientos necesarios para enfrentar los desafíos de la seguridad en la era del IoT.

Da el siguiente paso en tu formación profesional y conviértete en un experto en ciberseguridad Inscríbete hoy y prepárate para hackear, de manera ética y responsable, el mundo real.

Con una formación adecuada y una actitud preventiva, podemos transformar las vulnerabilidades en oportunidades para innovar y mejorar la seguridad en todos los ámbitos. En el dinámico mundo de la tecnología, estar un paso adelante es la mejor defensa contra las amenazas emergentes. Únete a nuestro bootcamp de Ciberseguridad y comienza a forjar tu futuro.

Artículos relacionados

Cómo crear tu primer corto con IA (sin saber editar)

¿Alguna vez has soñado con dirigir una película pero te detiene el no saber usar programas complejos de edición o no tener una cámara profesional? El talento creativo no debería verse limitado por barreras técnicas o el dominio de herramientas complejas....

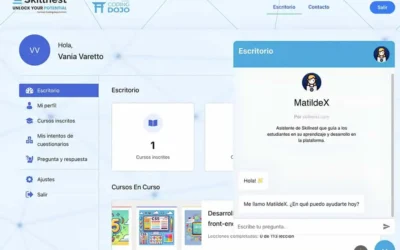

Edtech chilena Skillnest lanza MatildeX, un tutor con IA para preparar la PAES — Tekios

Miércoles 21 de enero, 2026 ¿Tus alumnos usan la IA como atajo o como tutor? Descubre cómo MatildeX transforma el uso de la inteligencia artificial en el aula para que los estudiantes desarrollen pensamiento crítico en lugar de solo buscar la respuesta...

Cómo utilizar Gemini para analizar tablas en Google Sheets

En la era del Big Data, no necesitas ser un experto en programación o un gurú de las matemáticas para entender qué dicen tus números. La llegada de Gemini a Google Sheets ha cambiado las reglas del juego, permitiendo que cualquier persona, sin importar su nivel de...